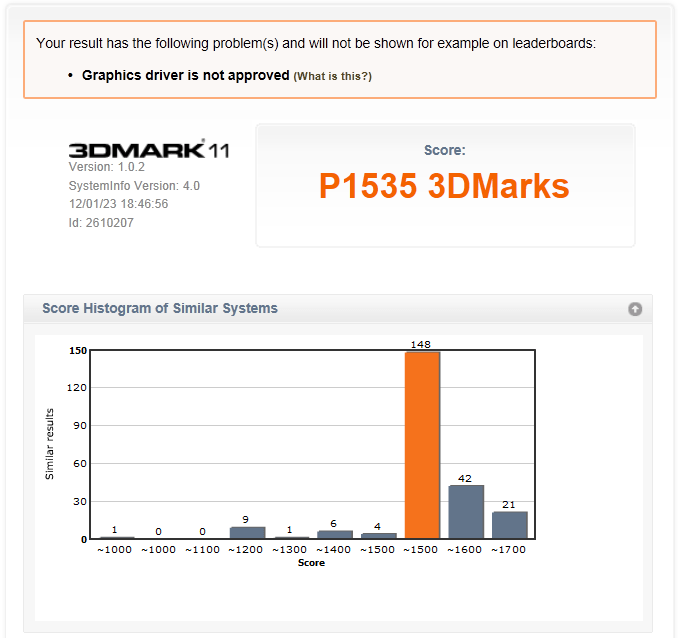

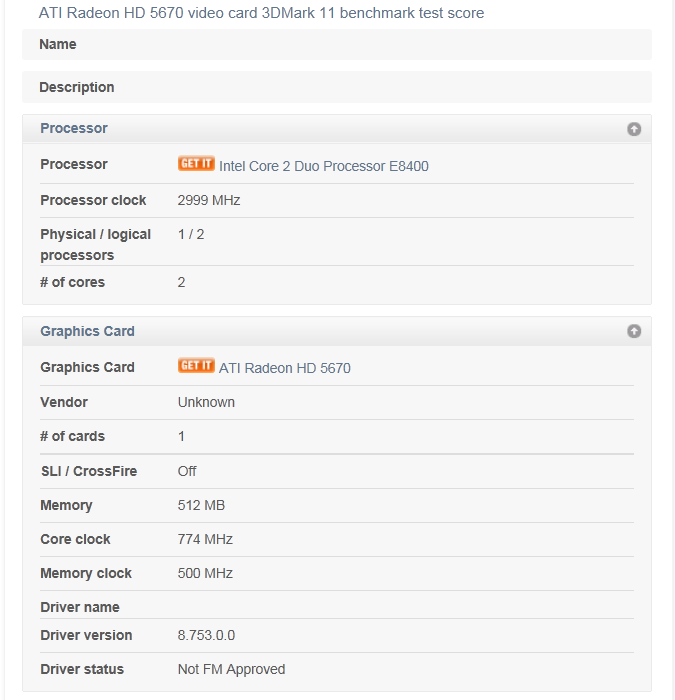

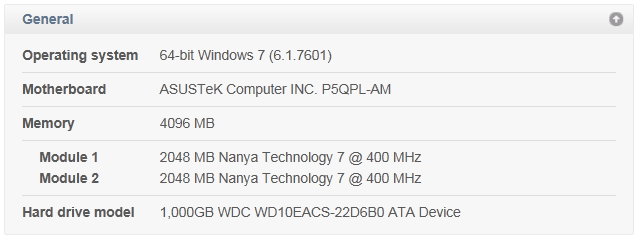

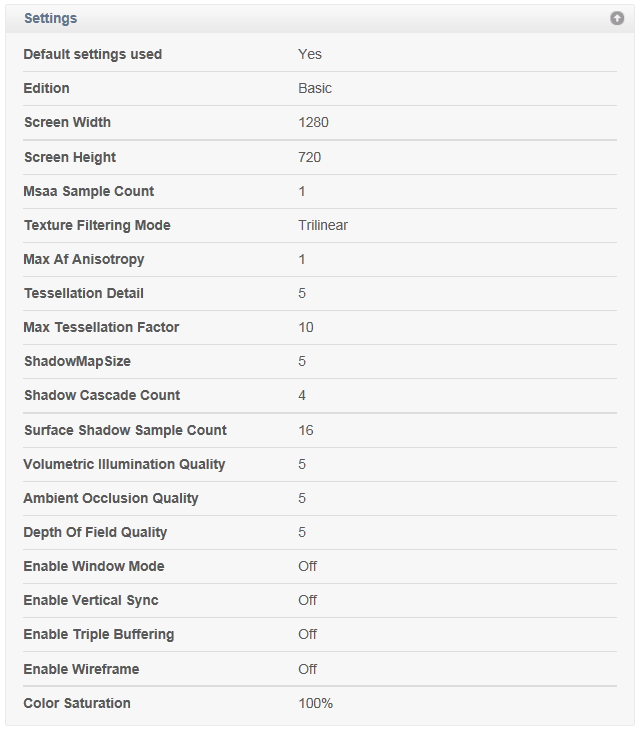

次にセカンドパソも測ってみた。

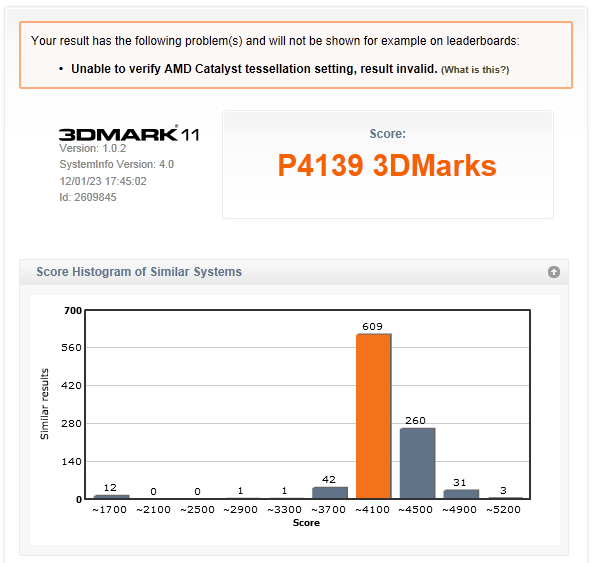

まずは、エラー。

ググって見たら原因はAVASTだった。

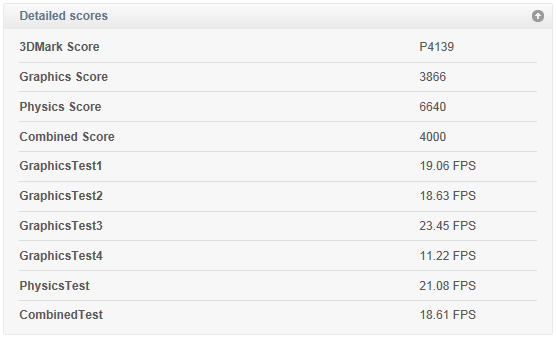

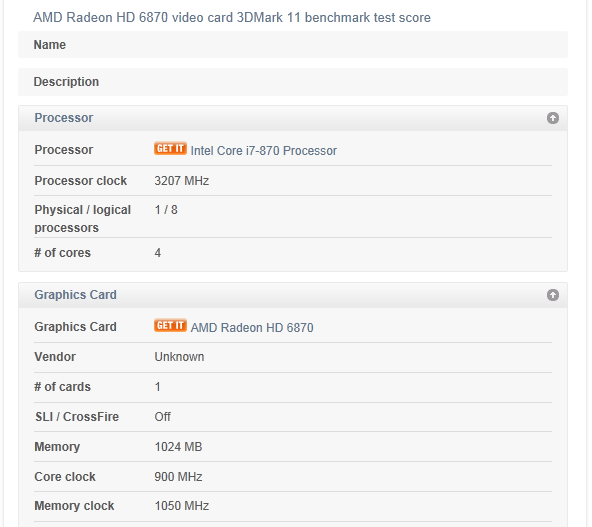

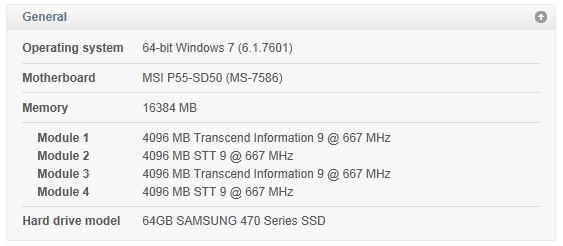

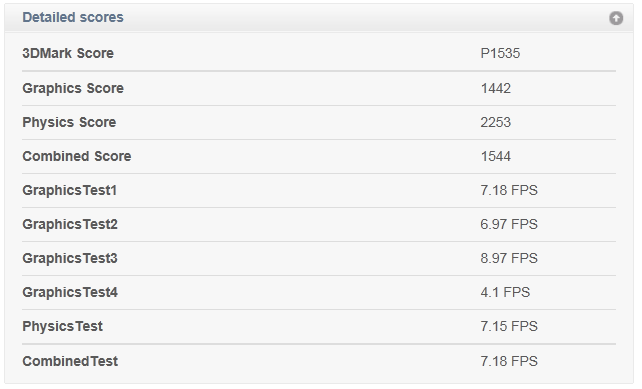

それなり動くもののベンチ中の画面は、初期のコンピューター制御の

「モーション・コントロール・カメラ」っぽいピクピクした動きだった。

まぁfps一桁台にしてはいい方だろう。

それにしても計測結果が結構低いなぁ。

変奏現実

パソコンやMMORPGのことなどを思いつくまま・・・記載されている会社名・製品名・システム名などは、各社の商標、または登録商標です。

この画面は、簡易表示です

とりあえずメインパソを測定

AMD A8-3870K/3.0GHz

AMD A8-3870K/3.0GHz

内臓のGPUまでアンロックで出荷されたAPUだ。なぜ、そうなったのか?

4Gamerのベンチマークを眺めてみると、

GPUをオーバークロックする方が効果がでているが、3D Mark 11 のスコアが1830。

CPUをオーバークロックしてもスコアが伸びず、消費電力だけ50Wほどupしている。

これがお買い得かどうかは遊ぶゲーム次第かな。

手持ちのパソで3DMark11を動かしてみた感じでは、セカンドマシンと同じくらいの性能なので、MoEやFF-XIV(Low)なら普通に遊べるらしい。

オンボだから水冷ユニット1個で静かなパソが作れるかもしれない。

そうなるとケースを選ぶのが大変かな。

コレ(acube CP715)なんかどうだろう?背面ファン(12cm)を外して水冷ユニットにして・・・

PHPタイムゾーン未指定エラー

MOE人ガシェットの画像サムネイルでエラー連発。

[error] [client 192.168.***.***] PHP Warning: date(): It is not safe to rely on the system’s timezone settings. You are *required* to use the date.timezone setting or the date_default_timezone_set() function. In case you used any of those methods and you are still getting this warning, you most likely misspelled the timezone identifier. We selected ‘Asia/Tokyo’ for ‘JST/9.0/no DST’ instead in /var/www/*****/*****/*****/*****/****.php on line ***, referer: http://******/******/*******

タイムゾーンを設定。

php.ini

date.timezone = Asia/Tokyo

MRTG

元ネタはここ。

MRTGをインストして、

# cfgmaker –ifref=descr –ifdesc=descr public@192.168.***.*** > /etc/mrtg/mrtg.cfg

で、設定が大体でき、

# indexmaker –columns=1 \

> –addhead=”<META HTTP-EQUIV=\”Content-Type\” CONTENT=\”text/html; charset=euc-jp\”>” \

> /etc/mrtg/mrtg.cfg > /var/www/mrtg/index.html

で、index.htmlを作る。

snmpd

snmpdをインストして起動したら、

/var/log/messagesに

/etc/snmp/snmpd.conf: line 60: Error: invalid MASK

net-snmp: 1 error(s) in config file(s)

NET-SNMP version 5.5

その60行目は

view all included .1 80 # ← 追加

だったので

view all included .1 80

に変えたら

NET-SNMP version 5.5

だけになった。

怪しいので追加行のコメントを全部削除。

postfixのキューを削除

延々と再送信を試みていたので、

/var/spool/postfix/deferred/ の下に英字1文字のディレクトリィの下を参照にメールのキューIDを探り当て、

# postcat -q メールのキューID

で内容を一件づつ確認して、

# postsuper -d メールのキューID

で1個づつ削除。

お祭り

ロンドンオリンピックでオープニング歌手を務めて欲しいシンガー

ってところで、お祭り。

一時期はランキングが全てK-POPだったらしい

若干落ち着いてきた様だが

見てみたら

1位 Hatsune Miku(日本)

2位 Super Junior(韓国)

3位 BIGBANG(韓国)

4位 SHINee(韓国)

5位 One Direction(イギリス)

6位 Girls’ Generation(韓国)

7位 McFly(イギリス)

8位 Lady Gaga(アメリカ)

9位 Justin Bieber(カナダ)

10位 JYJ(韓国)

昨日になって日本の初音ミクが一位に急浮上。

2ch板鯖にその祝電(F5)が多数舞い込み輻輳した模様。

BASIC認証

MOE人 i-googleガシェットの画像追加する画面に普通に入れてたので、

BASIC認証を追加してみたが、うまくいかない。

<Directory “/****/****/**************/secret/”>

AuthUserFile /etc/httpd/conf.d/.htpasswd

AuthGroupFile /dev/null

AuthName “登録したアカウント”

AuthType Basic

Require <ユーザ名>

</Directory>

ではうまくいかず、

Require user <ユーザ名>

にしないといけなかった。

ミルクティー

MoE2ch板から

他は投売り少ないのに、ミルクティーだけは恐ろしいボランティアがいるよな

イクシオンボーンでクエストやったら儲かるのか?

A)バナナジュースを作ってもスキルがあがらないくなったうちの料理長がミルクティーを作るだけで醸造王(スキル90以上)になれるせい。